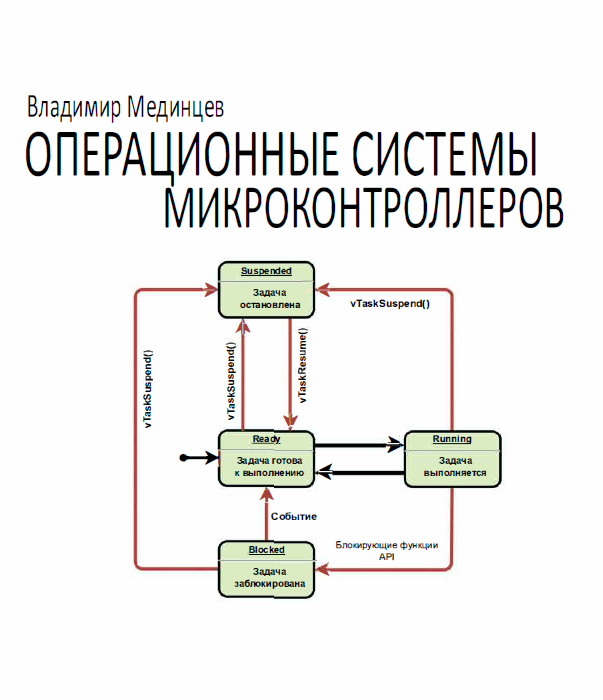

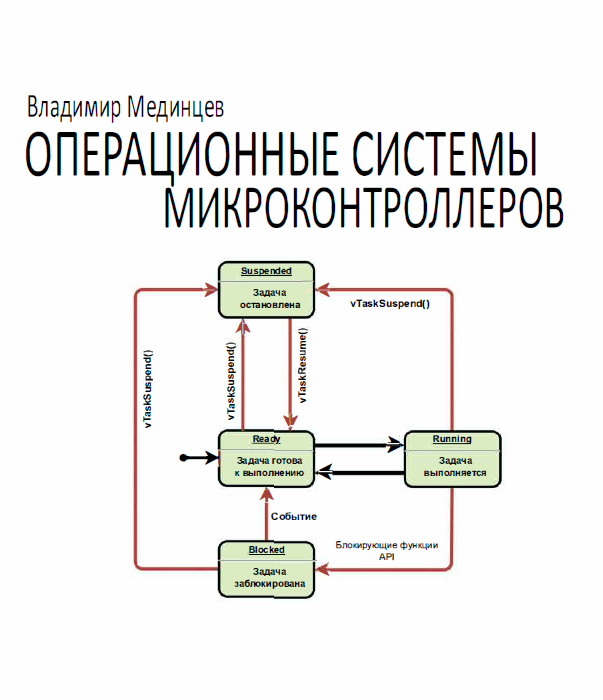

Книга «Операционные системы микроконтроллеров»

Автор книги рассматривает программирование микроконтроллеров на операционной системе FreeRTOS

Автор книги рассматривает программирование микроконтроллеров на операционной системе FreeRTOS

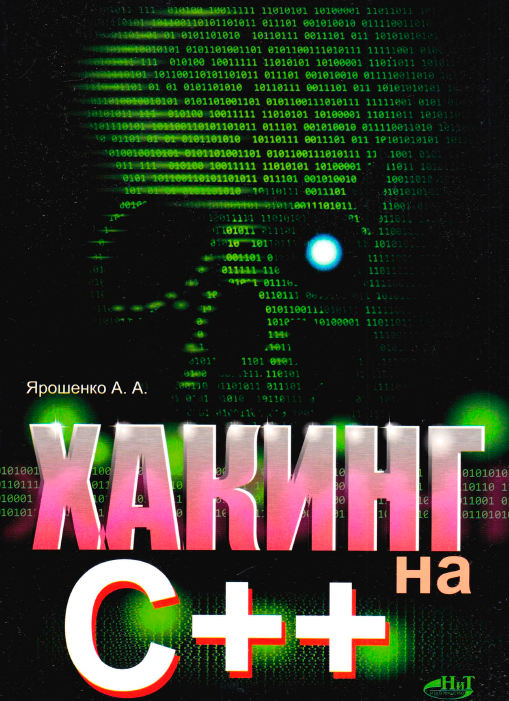

Если вы хотите освоить программирование «взлома» на С++ и отойти от рутинных примеров, которых навалом в любом самоучителе, эта книга для вас.

Цель этой книги - познакомить читателей с набором мощных утилит командной строки, которые можно комбинировать для создания простых, но мощных shell-скриптов.

Ежемесячный журнал, посвящённый вопросам информационной безопасности, администрированию компьютерных сетей и программированию.

Ежемесячный журнал, посвящённый вопросам информационной безопасности, администрированию компьютерных сетей и программированию.

Burp Suite - это простой, но мощный инструмент, используемый для тестирования безопасности приложений. Он широко используется для ручного тестирования безопасности не только веб-приложений, но…

Как обеспечить надежную защиту в эпоху, когда кибератаки становятся все более продвинутыми? Каковы последствия уязвимости цифровых систем? Петр Левашов, экс-хакер с богатым бэкграундом, рассматривает…

Читатели узнают о том, как организовано анонимное общение в сети через электронную почту и мессенджеры, а также получат сведения о создании анонимного почтового ящика…

Вы узнаете о том, как построить надежную хакерскую инфраструктуру, гарантирующую анонимность в интернете, рассмотрите эффективные приемы разведки, разработаете инструменты взлома с нуля и освоите…

В этом сборнике, подробно рассматриваются технология поиска и использования уязвимостей, выявления "песочниц" и методов управления процессами в операционных системах семейства Microsoft Windows.